Biometrische Zutrittskontrolle

- Produkt-

sortiment - Ratgeber

RATGEBER

Biometrische Zutrittskontrolle

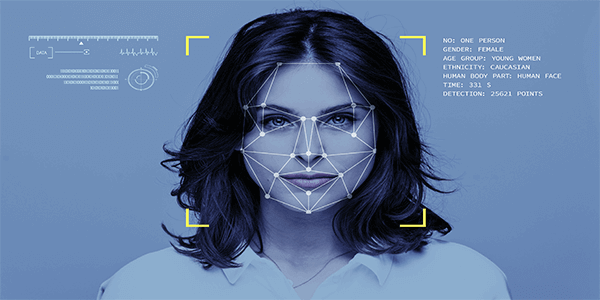

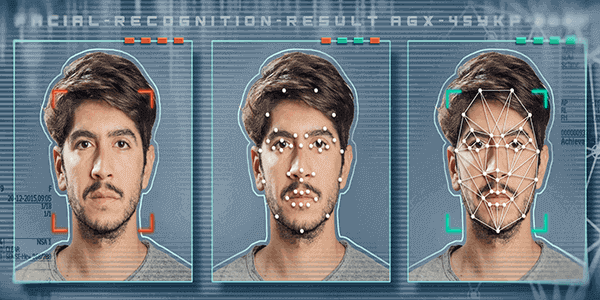

Die konventionelle Gesichtserkennung, die man aus dem Bereich der Videoüberwachung kennt, hat in den letzten zwei Jahren dank der Biometrie eine enorme technologische Evolution vollzogen. Diese neuartige Fähigkeit einer Überwachungskamera mit Hilfe biometrischer Parameter (siehe Abbildung 1) ein Gesicht zu erkennen (siehe Abbildung 2), trägt signifikant zu der nächsten technologischen Entwicklungsstufe der bisherigen biometrischen Zutrittskontrollen bei.

Häufig gestellte Fragen unserer Kunden (FAQ)

-

-

Mathematische Algorithmen ermöglichen die biometrische Erfassung einer Person. Anhand hinterlegter Daten wie Bilder oder Fingerabdrücke, wird ein Abgleich zwischen Ist- und Sollwert für die Verifizierung eingeleitet. Stimmen die Livewerte mit den hinterlegten Werten überein, wird die Person als solche biometrisch identifiziert.

-

Biometrische Merkmale sind so einzigartig, dass sie sogar als Authentifizierungskriterium bei Personalausweisen oder Pässen weltweit verwendet werden. Unter all den modernen Zutrittskontrollen im Bereich der Sicherheitstechnik, gilt die biometrische Zutrittskontrolle als die sicherste und leistungsfähigste. Zudem ermöglicht die biometrische Zutrittskontrolle mit Gesichtserkennung den berührungslosen Zugang ohne Schlüssel.

-

Folgende biometrische Kontrollverfahren sind für die Sicherheitstechnik relevant:

1. Am meisten verbreitet sind Fingerabdruck oder Handabdruck Identifikationen durch Fingerabdruck- oder Handscanner2. Gesichtserkennung- und Identifizierungssysteme durch biometrische Zutrittskontrollen oder Überwachungskameras

3. Netzhaut und Iris-scan durch biometrische Zutrittskontrollen

4. Sprachidentifikation für Zutrittskontrollen und Tresore

5. Venenscanner anhand der Venenstruktur der Handrückseite.

-

Ja, die Fingerabrücke gehören zu den biometrischen Merkmalen eines Menschen und werden in der Sicherheitstechnik oft für die sichere Authentifizierung an Zutrittskontrollen eingesetzt.

-

Nein, jeder Fingerabdruck des jeweiligen Fingers einer menschlichen Hand ist einzigartig und unterscheidet sich maßgeblich von den restlichen Fingern. Demnach besitzt eine Person zehn unterschiedliche Fingerabdrücke.

-

Es hat noch nie zwei Menschen mit gleichen Fingerabdrücken gegeben. Selbst eineiige Zwillinge weisen unterschiedliche Fingerabdrücke auf.

-

Die biometrischen Merkmale eines Menschen unterteilen sich in physiologische Charakteristika und verhaltensbedingte Merkmale.

Zu den physiologischen Charakteristika gehören:

1. Fingergeometrie oder Fingerbild und Porenstruktur des Fingers.

2. Handgeometrie

3. Gesichtsgeometrie

4. Augen- Iris und Retina Struktur der Handrückseite.

5. Venenstruktur der Handrückseite

Zu den verhaltensbedingten Merkmalen gehören:

1. Schreibweise und Schreibmerkmale verschiedener Buchstaben

2. Lippenbewegung

3. Stimme, Nuance und Tonlage -

Nach DSGVO (Datenschutzverordnung) handelt es sich bei sämtlichen biometrischen Daten, die mittels technischer oder technologischer Verfahren erfasst werden und zu der Identifizierung einer Person direkt oder indirekt beitragen, um personenbezogene Daten.

-

Die Datenspeicherung und Nutzung biometrischer Daten außerhalb behördlicher Bereiche, wie Polizei, BKA, LKA und BND im Rahmen ihrer hoheitlichen Aufgaben, sind grundsätzlich nicht zulässig.

Ausgenommen von dieser Regelung sind Zutrittskontrollen, die in gewerblichen Bereichen sowie Institutionen, um den kontrollierten Zutritt auf dem eigenen Firmengelände oder Gebäude zu gewährleisten eingesetzt werden. In diesem Fall darf die Datenspeicherung biometrischer Bilder sowie Fingerabdrücke ausschließlich nur für den Abgleich verwendet werden und benötigt die schriftliche Zustimmung des Zugangsberechtigten. Die gleiche Regelung gilt auch für biometrische Zeiterfassungssysteme.

-

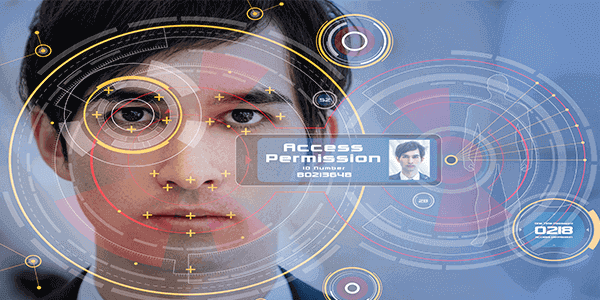

Man spricht nicht mehr von gewöhnlicher Gesichtserkennung (siehe Abbildung 3), sondern von einer exakten Gesichtsidentifizierung (Face Recognition) anhand biometrischer Daten. Demnach sind die modernen Überwachungskameras nicht nur in der Lage ein Gesicht zu erfassen und zu identifizieren, sondern auch dieses mit einer hinterlegten Datenbank abzugleichen (siehe Abbildung 4) und Prozesse, wie beispielsweise eine Türöffnung in gang zu setzen.

Diese technologische Errungenschaft, die ursprünglich für den Bereich der Videoüberwachung entwickelt wurde, eröffnet auch für den Bereich der Sicherheitstechnik ganz neue Horizonte. Eine ganz besondere Auswirkung auf die Sicherheitstechnik, ist speziell im Bereich der Zutrittssysteme zu verzeichnen, wodurch ein neues Zeitalter moderner und sicherer biometrischer Zutrittskontrollen mit Hilfe von biometrischer Gesichtserkennung beginnt. Während bisheriger Authentifizierungsverfahren wie RFID Karte, Zahlencode-Eingabe sowie Fingerscan, eine Berührung der Zutrittskontrollen für die Authentifizierung benötigen (siehe Abbildung 5), realisieren moderne biometrische Zutrittskontrollen den berührungslosen Zugang (siehe Abbildung 6), ohne dabei sicherheitsrelevante Authentifizierungskriterien zu vernachlässigen.

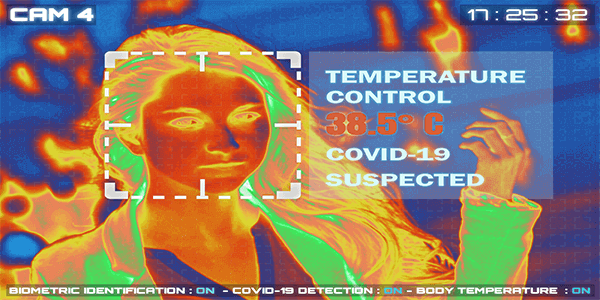

Speziell während der Pandemiezeit hat sich der berührungslose Zugang aus hygienischen Gründen im Vergleich zu anderen Zutrittskontrollen für sehr wichtig erwiesen. Bereits zu Beginn der Pandemiezeit, reagierten renommierte Hersteller wie Hikvision und Dahua auf die bedrohliche Situation, indem sie ihre biometrischen Zutrittskontrollterminals mit zusätzlichen signifikanten Funktionen wie Körpertemperaturmessung und Maskenerkennung (siehe Abbildung 7) für die Einhaltung der Hygieneregeln fürsorglich ausgestattet haben. Speziell für öffentliche Anwendungsbereiche wie Krankenhäuser, Universitäten, Banken, Flughäfen oder Bahnhöfe, ist die Notwendigkeit für den kontrollierten Zugang mit Hilfe von Gesichtserkennung Terminals stark angestiegen. So können beispielsweise mittels Drehkreuze (siehe Abbildung 8) vollautomatisierte Zugangspunkte für multiple Zugangskontrollen realisiert und somit Menschenansammlungen sehr effektiv vermieden werden.

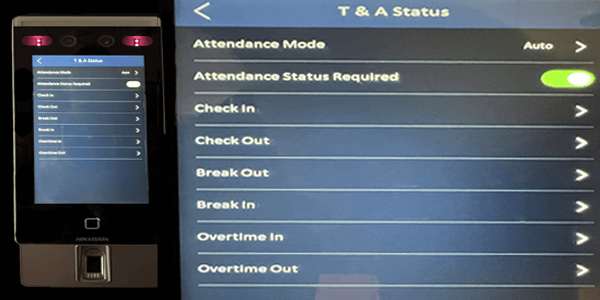

Auch im gewerblichen Bereich wie Büros, Firmengebäude oder Industrieobjekte (siehe Abbildung 9) finden die biometrischen Zutrittskontrollen vielseitige Anwendungsmöglichkeiten. Zu dem sicheren Authentifizierungsverfahren mittels der biometrischen Gesichtserkennung für den berührungslosen, kontrollierten Zugang, bieten die biometrischen Zutrittskontrollen auch eine große Vielfalt an zusätzlichen Funktionen, die für den gewerblichen Bereich einen hohen Nutzen bringen und wodurch Kosten gespart werden. Zum Beispiel bieten Hersteller wie Hikvision die Möglichkeit einen biometrische Zutrittskontrolle mit Zeiterfassungsfunktionen (siehe Abbildung 10) für die Mitarbeiter auszustatten.

Somit wird nicht nur der kontrollierte sichere Zugang, sondern gleichzeitig auch die Zeiterfassung der Mitarbeiter (siehe Abbildung 11) mit nur einem Gerät realisiert. Um eine sichere Zugangsberechtigung zu gewährleisten, bieten die biometrischen Zutrittskontrollen je nach benötigte Sicherheitsstufe bis zu vier unterschiedliche Eistellungen für die Identifizierung.

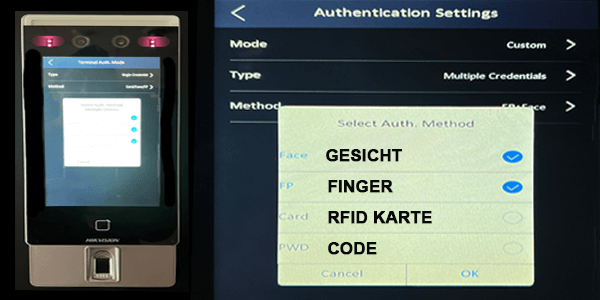

Der biometrische Zutrittskontrollterminal kann entweder mit biometrischer Gesichtserkennung, Zahlencode, RFID Karte oder Fingerscan oder mit allen vier Authentifizierungsverfahren (siehe Abbildung 12) eingestellt werden. Speziell für Hochsicherheitsbereiche wie Tresorräume ist die vierfache Authentifizierung von großem Nutzen und sehr sicher.

Funktionsweise der Gesichtserkennung Terminals

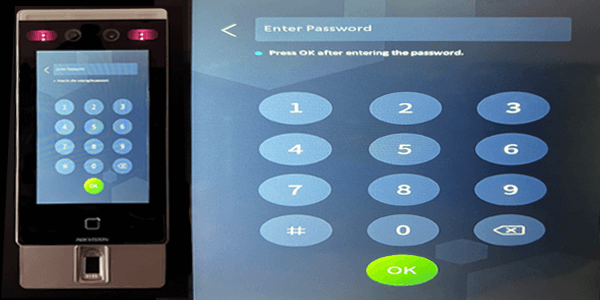

Die meisten biometrischen Zutrittskontrollterminals mit Gesichtserkennungsfunktionen bieten die Programmier- und Einstellungsmöglichkeiten sowie Datenspeicherung (siehe Abbildung 13) direkt auf dem Gerät. Demnach funktioniert der Terminal autark und kann eine einzelne Tür absichern. Das Einlesen einer Person, um den späteren Authentifizierungsverfahren zu gestalten, wird direkt am Gerät vorgenommen. So können die biometrischen Daten wie Bilder und Fingerabdruck der Person innerhalb weniger Minuten unkompliziert am Gerät eingelesen und gespeichert werden. Um ein biometrisches Bild für die Zugangskontrolle zu erzeugen, muss die Person sich von dem Gerät fotografieren lassen. Der Fingerabdruck wird ebenfalls am Gerät einprogrammiert, indem dieser über dem Fingerabdruckscanner eingelesen und auf dem Gerät gespeichert wird. Die Zuweisung einer RFID Karte sowie Zahlencode (siehe Abbildung 14) kann ebenfalls an dem Terminal erfolgen.

Zudem besteht die Möglichkeit mehrere biometrische Zutrittskontrollterminals via Netzwerk miteinander zu vernetzen und die Daten sowie Geräteeinstellungen an einer zentralen Stelle im Gebäude zu speichern.

Durch die Zentralisierung kann die Programmierung der Einstellungen sowie Hinterlegung der Zugangsberechtigungen von einer Stelle auf alle biometrischen Zutrittskontrollterminals eingespielt werden. Sicherheitslösungen und Steuerungsmöglichkeiten, um beispielsweise beim Betreten eines gesicherten Bereichs, mittels einer positiven Authentifizierung, das Deaktivieren der Alarmanlage automatisiert zu veranlassen, sind Dank der intelligenten Zentralisierung ohne großen Aufwand möglich.

Funktionsweise der Biometrie

Das Bild einer Person wird mit Hilfe mathematischer Logarithmen mit biometrischen Parametern versehen (siehe Abbildung 15) und als eine sogenannte biometrische Maske in einem biometrischen Bild digitalisiert. Das biometrische Bild wir in einer Datenbank hinterlegt und beim Beginn des Authentifizierungsverfahrens abgerufen und mit der Person verglichen. Stimmt die hinterlegte biometrische Maske mit der gerade eingelesenen biometrischen Maske des Gesichts überein so wird der Zugang gewährt. Findet keine Übereinstimmung statt, wird der Zugang verwehrt. Das gleiche Verfahren gilt auch für den biometrischen Fingerabdruckscanne (siehe Abbildung 16). Hier wird anstatt das Gesicht, der Fingerabdruck digitalisiert und für den Abgleich hinterlegt.

Unser Experten- Tipp! Neuartige Technologien wie die biometrische Zutrittskontrolle, stellen moderne und multifunktionale Sicherheitslösungen bereit, die nicht nur die Effizienz eines Sicherheitskonzeptes signifikant erhöhen, sondern auch zukunftsorientiert aufwerten. Lassen Sie sich von unserem Expertenteam beraten und rufen Sie uns an. Unsere Spezialisten für Sicherheitstechnik stehen Ihnen gerne zur Verfügung.

Erfahren Sie mehr zum Autor des Inhalts:

Bogdan Tamasan

Herr Bogdan Tamasan ist seit 1994 in der Sicherheitsbranche tätig und seit 2011 geschäftsführender Gesellschafter der ESA GmbH German Protect mit über 27-jähriger Erfahrung im Bereich Sicherheitstechnik, Schutz, Prävention, Planung und Projektentwicklung. In seiner Tätigkeit als Sicherheitsberater für verschiedene Konzerne und Institutionen europaweit, konnte sich Herr Tamasan in dieser langen Zeitspanne eine fundierte und praxisnahe Erfahrung und Wissen aneignen, welches von Jahr zu Jahr durch verschiedene System- und Partnerzertifizierungen vertieft wurde. Ein kleiner Auszug seiner Zertifizierungen: Axis Solutions Partner, IHK zertifizierte Fachkraft für Video-Sicherheitstechnik, Hikvision Sub-Distributor, Vivotek Expert, Hanwha Security Engineering, Mobotix Advanced Partner, Avigilon Partner, Sony Video Security Gold Partner, Flir Partner, Eneo System Integrator, Bosch Partner, Seetec Professional, Milestone Partner, Wave Professional, Aimetis Certifed, zertifizierter Telenot Facherrichter und Stützpunkt, Planung und Einbau von Einbruchmeldeanlagen nach VdS 2311 und VDE 0833, Q-Geprüfte Fachkraft für Rauchmelder gemäß DIN 14676, Videofied zertifizierter Partner, Risco Certified, Jablotron zertifizierter Partner, Ajax zertifizierter Partner, rayTec Professional SimonsVoss Partner usw.